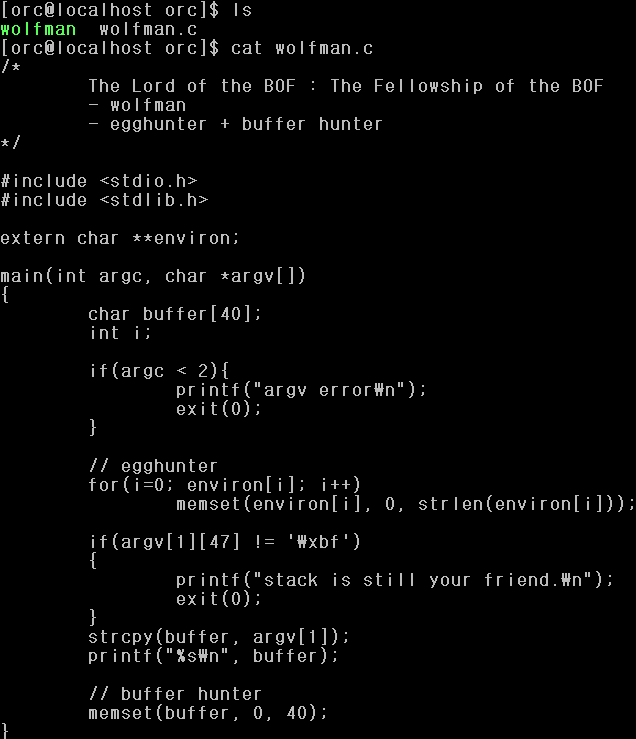

이번 단계도 소스코드가 조금 더 추가되었다. 확인해보면 argv[1] 코드가 48byte를 초과하면 안 된다는 내용이다. 그러나 우리나 전 단계처럼 하면 딱 48byte만 사용하고 나머지는 argv[2]를 사용하면 된다. 이지~ argv[2]의 주소 값을 구하자. 여기서는 0xbffffc24를 사용하면 된다. argv[1] : dummy(44byte) + 0xbffffc24(4byte) argv[2] : \x90(100byte) + shellcode(25byte)