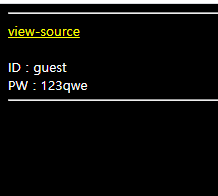

view-source 링크와 ID, PW가 나와있다. 이번에도 view-source 페이지에서 코드를 보고 푸는 것 같다. 코드를 보자! php 코드가 크게 2개가 있다. 왼쪽을 보면 id에 "guest", pw에 "123qwe"를 넣는다. 이 값은 앞 페이지에서 본 ID, PW랑 똑같다. 코드를 계속 보면 다음 for문을 이용해 20번 base64로 인코딩하는 것을 볼 수 있다. 그런 다음 replace 함수를 써서 다른 값으로 바꾸는 것을 볼 수 있다. 그리고 그 값을 쿠키값으로 세팅하는 것을 볼 수 있다. 즉, ID, PW를 암호화해서 쿠키값으로 쓴다! 이제 오른쪽 php 코드를 보자. 이번에는 쿠키값을 가져와 아까 했던내용을 반대로 하고 있다. 즉, 복호화를 하는 것이다. 복호화를 해서 ID랑 P..