WarGame/LOB(The Lord of the BOF)

10단계 vampire -> skeleton

cyanhe_wh

2019. 9. 8. 23:06

반응형

환경변수, 버퍼, argv 모두 사용을 못한다. 그런데 리턴은 \xbf로 시작하는 주소를 넣어야 한다...

망막하다...

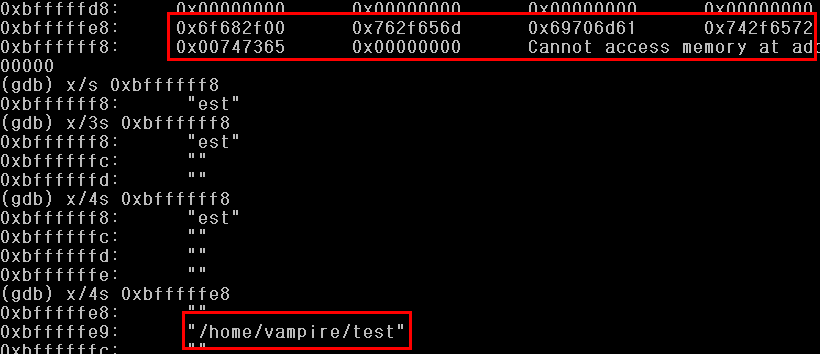

[그림 1-2] 메모리 주소를 끝까지 확인하다 보면 맨 아래에 실행한 파일 절대 경로가 넣어져 있다.

주소도 \xbf로 시작해 딱인 것 같다.

심볼릭 링크를 이용해 쉘 코드를 절대 경로에 넣고 절대 경로 주소 값을 가져와 리턴 시키면 될 것 같다.

이렇게 확인해보면 쉘 코드가 잘 들어가 있는 것을 확인할 수 있다. 0xbfffff88을 사용하자.

이렇게 하면 exploit을 성공한 것을 볼 수 있다.

반응형